Kā nokonfigurēt MikroTik — iepazīšanas konfigurācija

Šajā rakstā jūs uzzināsiet, kā ātri nokonfigurēt RouterOS MikroTik darbam "vienkāršajā" variantā, kas piemērots daudziem nelielam ofisiem, mājas tīkliem utt.

Tātad, ja mums ir pieejams Interneta kanāls, lokāla tīkls uz 5-m datoriem, 1 no viņiem ir serveris, jāatļauj darboties parastajiem lietotājiem ar standarta protokoliem (http, https, icq, Jabber, ftp), sistēmas administratora darbavietai izveidot pilnu piekļuvi tīklam, atļaut darbu pasta, ftp un web serveriem.

LAN IP adreses:

- Mikrotik - 192.168.0.1

- PC 5 - 192.168.0.2

- PC 4 - 192.168.0.10

- PC 1 - 192.168.0.20

- PC 2 - 192.168.0.21

- PC 3 - 192.168.0.22

Provaiders var sniegt Jums kā baltu, tā arī pelēku ip adresi, pieņemsim, ka šajā konkrētajā gadījumā tas ir pelēka adrese, kaut kur provaidera lokālajā tīklā.

Solis 1. Pieslēgsim pie maršrutētāja konsoli lokāli un lai nodrošināt lietotāju admin no uzlaušanas atslēgsim viņu, bet viņā vietā mēs izveidosim jaunu.

[admin@MikroTik] > use add name=mkt password=P@S#w0Rd group=full [admin@MikroTik] > quit

ieejam ar citu lietotāju un izslēdzam admin-u

[mkt@MikroTik] > user disable admin [mkt@MikroTik] > user print Flags: X - disabled # NAME GROUP ADDRESS 0 X;;; system default user admin full 0.0.0.0/0 1 mkt full 0.0.0.0/0

Solis 2. Interfeisa konfigurēšana.

Šeit ir vairāki veidi, pirmais - izmantot meistaru, otrais - nokonfigurēt manuāli.

Vispirms mēģināsim nokonfigurēt interfeisus izmantojot meistari. Ierakstam komandu “setup”.

[mkt@MikroTik] > setup Setup uses Safe Mode. It means that all changes that are made during setup are reverted in case of error, or if Ctrl-C is used to abort setup. To keep changes exit setup using the 'x' key. [Safe Mode taken] Choose options by pressing one of the letters in the left column, before dash. Pressing 'x' will exit current menu, pressing Enter key will select the entry that is marked by an '*'. You can abort setup at any time by pressing Ctrl-C. Entries marked by '+' are already configured. Entries marked by '-' cannot be used yet. Entries marked by 'X' cannot be used without installing additional packages. r - reset all router configuration + l - load interface driver + a - configure ip address and gateway d - setup dhcp client * s - setup dhcp server p - setup pppoe client t - setup pptp client x - exit menu your choice [press Enter to setup dhcp server]:

Uzspiedām "a" un parādītajā izvēlnē uzspiedām "a", ierakstam pirmā interfeisa nosaukumu, norādām interfeisa IP adresi.

+ a - add ip address + g - setup default gateway * x - exit menu your choice: a enable interface: ether1 ip address/netmask: 192.168.1.116/24 #Enabling interface /interface enable ether1 #Adding IP address /ip address add address=192.168.1.116/24 interface=ether1 comment="added by setup"

Tas būs provaidera interfeiss. Tāpat noradām LAN interfeisa nosaukumu un viņa adresi.

+ a - add ip address + g - setup default gateway * x - exit menu your choice: a enable interface: ether2 ip address/netmask: 192.168.0.1/24 #Enabling interface /interface enable ether2 #Adding IP address /ip address add address=192.168.0.1/24 interface=ether2 comment="added by setup"

Tagad noradām slūžas pēc noklusējuma, izvēlamies ar "g" taustiņu un ierakstām adresi.

your choice: g gateway: 192.168.1.249 #Adding default route /ip route add dst-address=0.0.0.0/0 gateway=192.168.1.249 comment="added by setup"

Izejam no otrā līmeņa izvēlnes (taustiņš “x”), un no pirmā (taustiņš “x”), ip adrešu iestatījumi tiek saglabāti, slūžas pēc noklusējuma ierakstīts.

Otrais konfigurēšanas variants — manuāls.

Skatāmies sarakstu ar pieejamiem interfeisiem.

[mkt@MikroTik] > interface print Flags: D - dynamic, X - disabled, R - running, S - slave # NAME TYPE MTU 0 R ether1 ether 1500 1 R ether2 ether 1500

Aktivizējam interfeisu 0, kas tiks savienots ar provaideri un uzdosim viņam ip adresi.

[mkt@MikroTik] > interface enable 0 [mkt@MikroTik] > ip address add address=192.168.1.116/24 interface=ether1 [mkt@MikroTik] > ip address print Flags: X - disabled, I - invalid, D - dynamic # ADDRESS NETWORK BROADCAST INTERFACE 0 192.168.1.116/24 192.168.1.0 192.168.1.255 ether1

Izdarām to pašu procedūru ar lokālo interfeisu.

[mkt@MikroTik] > interface enable 1 [mkt@MikroTik] > ip address add address=192.168.0.1/24 interface=ether2 [mkt@MikroTik] > ip address print Flags: X - disabled, I - invalid, D - dynamic # ADDRESS NETWORK BROADCAST INTERFACE 0 192.168.1.116/24 192.168.1.0 192.168.1.255 ether1 1 192.168.0.1/24 192.168.0.0 192.168.0.255 ether2

Un pievienosim slūžas pēc noklusējuma.

[mkt@MikroTik] > ip route add gateway=192.168.1.249 [mkt@MikroTik] > ip route print Flags: X - disabled, A - active, D - dynamic, C - connect, S - static, r - rip, b - bgp, o - ospf, m - mme, B - blackhole, U - unreachable, P - prohibit # DST-ADDRESS PREF-SRC GATEWAY DISTANCE 0 A S 0.0.0.0/0 192.168.1.249 r... 1 1 ADC 192.168.0.0/24 192.168.0.1 ether2 0 2 ADC 192.168.1.0/24 192.168.1.116 ether1 0

Tagad konfigurēšanu varam turpināt ar grafisko “winbox” apvalkās palīdzību, bet tā kā mēs sākām šo raksti ar konsoli, tad iesim līdz galam ar konsoli, un pēc tam atkārtosim visu, sākot ar 3 soli bet jau grafikas interfeisā.

Solis 3. DNS konfigurēšana.

[mkt@MikroTik] > ip dns set primary-dns=208.67.222.222 secondary-dns=208.67.220.220 allow-remote-requests=yes [mkt@MikroTik] > ip dns print primary-dns: 208.67.222.222 secondary-dns: 208.67.220.220 allow-remote-requests: yes max-udp-packet-size: 512 cache-size: 2048KiB cache-max-ttl: 1w cache-used: 5KiB

Solis 4. Interneta piekļūšanas konfigurēšana.

Vispirms ieslēdzam maskardingu.

[mkt@MikroTik] > ip firewall nat add chain=srcnat action=masquerade out-interface=!ether2

Pievienojam noteikumus pakalpojuma paketēm.

[mkt@MikroTik] > ip firewall filter add chain=forward connection-state=invalid action=drop comment="Drop invalid connection packets" [mkt@MikroTik] > ip firewall filter add chain=forward connection-state=established action=accept comment="Allow established connections" [mkt@MikroTik] > ip firewall filter add chain=forward connection-state=related action=accept comment="Allow related connections" [mkt@MikroTik] > ip firewall filter add chain=forward protocol=udp action=accept comment="Allow UDP" [mkt@MikroTik] > ip firewall filter add chain forward protocol=icmp action=accept comment="Allow ICMP Ping"

Talāk pievienojam noteikumus PC4 datoram.

[mkt@MikroTik] > ip firewall filter add chain=forward dst-address=192.168.0.2/32 protocol=tcp src-port=80 action=accept comment="Allow http for server (in)" [mkt@MikroTik] > ip firewall filter add chain=forward src-address=192.168.0.2/32 protocol=tcp dst-port=80 action=accept comment="Allow http for server (out)" [mkt@MikroTik] > ip firewall filter add chain=forward dst-address=192.168.0.2/32 protocol=tcp src-port=25 action=accept comment="Allow smtp for server (in)" [mkt@MikroTik] > ip firewall filter add chain=forward src-address=192.168.0.2/32 protocol=tcp dst-port=25 action=accept comment="Allow smtp for server (out)" [mkt@MikroTik] > ip firewall filter add chain=forward dst-address=192.168.0.2/32 protocol=tcp src-port=110 action=accept comment="Allow pop for server (in)" [mkt@MikroTik] > ip firewall filter add chain=forward src-address=192.168.0.2/32 protocol=tcp dst-port=110 action=accept comment="Allow pop for server (out)"

Tādā pašā veidā pievienojam noteikumus citiem datoriem, ļaujot viņiem http, https, ftp, ICQ, Jabber.

[mkt@MikroTik] > ip firewall filter add chain=forward dst-address=192.168.0.20/32 protocol=tcp src-port=80 action=accept comment="Allow http for pc1 (in)" [mkt@MikroTik] > ip firewall filter add chain=forward src-address=192.168.0.20/32 protocol=tcp dst-port=80 action=accept comment="Allow http for pc1 (out)" [mkt@MikroTik] > ip firewall filter add chain=forward dst-address=192.168.0.20/32 protocol=tcp src-port=443 action=accept comment="Allow https for pc1 (in)" [mkt@MikroTik] > ip firewall filter add chain=forward src-address=192.168.0.20/32 protocol=tcp dst-port=443 action=accept comment="Allow https for pc1 (out)" [mkt@MikroTik] > ip firewall filter add chain=forward dst-address=192.168.0.20/32 protocol=tcp src-port=21 action=accept comment="Allow ftp for pc1 (in)" [mkt@MikroTik] > ip firewall filter add chain=forward src-address=192.168.0.20/32 protocol=tcp dst-port=21 action=accept comment="Allow ftp for pc1 (out)" [mkt@MikroTik] > ip firewall filter add chain=forward dst-address=192.168.0.20/32 protocol=tcp src-port=5190 action=accept comment="Allow icq for pc1 (in)" [mkt@MikroTik] > ip firewall filter add chain=forward src-address=192.168.0.20/32 protocol=tcp dst-port=5190 action=accept comment="Allow icq for pc1 (out)" [mkt@MikroTik] > ip firewall filter add chain=forward dst-address=192.168.0.20/32 protocol=tcp src-port=5222 action=accept comment="Allow jabber for pc1 (in)" [mkt@MikroTik] > ip firewall filter add chain=forward src-address=192.168.0.20/32 protocol=tcp dst-port=5222 action=accept comment="Allow jabber for pc1 (out)"

Atkārtojam šos noteikumus katram datoram pēc šitā šablona.

Galu galā aizslēgam visu citu, kas iepriekš nebija atļauts.

[mkt@MikroTik] > ip firewall filter add chain=forward action=drop comment="Drop all"

Solis 5. Ienākošie.

Tagad vajag atļaut lai ienākošie savienojumi uz http, smtp un pop automātiski kļuva uz serveri.

[mkt@MikroTik] > ip firewall nat add chain=dstnat dst-address=192.168.1.116/32 protocol=tcp dst-port=80 action=dst-nat to-addresses=192.168.0.2 to-ports=80 comment="NAT for http" [mkt@MikroTik] > ip firewall nat add chain=dstnat dst-address=192.168.1.116/32 protocol=tcp dst-port=25 action=dst-nat to-addresses=192.168.0.2 to-ports=25 comment="NAT for smtp" [mkt@MikroTik] > ip firewall nat add chain=dstnat dst-address=192.168.1.116/32 protocol=tcp dst-port=110 action=dst-nat to-addresses=192.168.0.2 to-ports=110 comment="NAT for pop"

Ja mēs runājam par absolūto minimumu un vienkāršību, tas ir viss. Kādas darbības ir izdarītas?

- Bija ieslēgti divi interfeisi ether1 un ether2.

- Interfeisiem piešķirti ip adreses.

- Slūžas piešķirts pēc noklusējuma.

- Ir iestatīts DNS serveris.

- Ierakstīti noteikumi datoriem ar neierobežotu piekļuvi.

- Ierakstīti noteikumi datoriem ar ierobežotu piekļuvi pie portiem.

- Ierakstīti noteikumi tīkla adrešu translēšanu piekļuvei no ārēji pie tīmekļa un e-pasta serveriem.

Tagad atgriezīsimies uz soli Nr. 3 un izdarīsim tās pašas darbības, bet jau grafiskā “winbox” apvalkā, lai viņu lejupielādēt vajag ieiet uz mikrotik-а web interfeisu, tā saukto “webbox” un lejupielādēt no galvenās lappuses programmiņu.

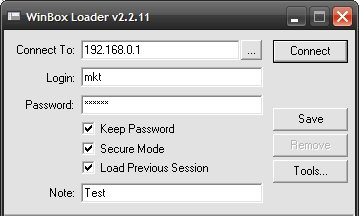

Ielaistam, noradām adrese LAN tiklā, kurš bija piešķirts otram interfeisam, lietotājvārdu un paroli, kuru ieguvām sākumā.

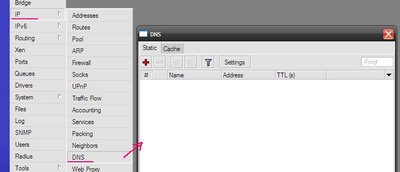

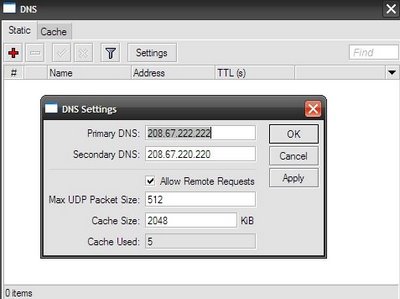

Solis 3. DNS konfigurēšana.

Grafikas interfeiss nav grūtāk nekā konsolē. Būtībā Izvēlamies sadaļu “IP” izvēlnē, un tur “DNS”.

Jūs varat uzdot statiskus DNS ierakstus, kā arī skatīt kas šobrīd ir kešatmiņā.

Noklikšķiniet uz pogas “Settings” un norādiet DNS serveru adreses.

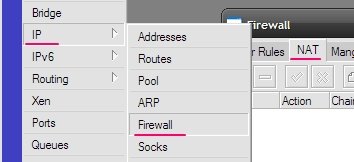

Solis 4. Interneta piekļūšanas konfigurēšana.

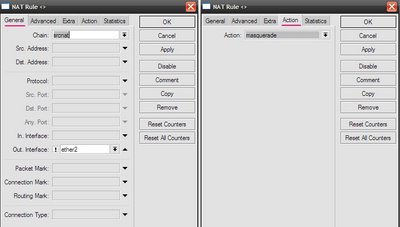

Ieslēdzam maskardingu. Galvenā “IP” izvēlnē, “firewall” apakšizvēlnē, cilne “NAT”.

Lai pievienot jaunu ierakstu nospiedām uz plusi. Un tālāk viss tas pats, kas bija konsolē, cilnē “General chain = srcnat”, “Out interface = ether2” un noliekam ķeksīti, ko nozīmē "NĒ", cilnē “Action” izvēlamies “masquerade”.

Visi parametri, kurus mēs ievadījām konsolē uz 100% sakrīt ar tiem kuri ir grafikas interfeisā.

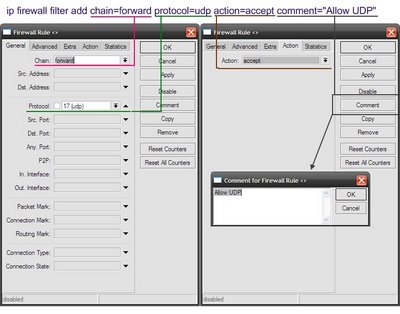

Galvenajā izvēlnē izvēlamies sadaļu “ip”, tajā apakšpunkts “firewall”, parādītajā logā izvēlamies cilni “Filter Rules”. Lai pievienotu jaunu grafiku uzspiedām plusi.

Atļaujam UDP.

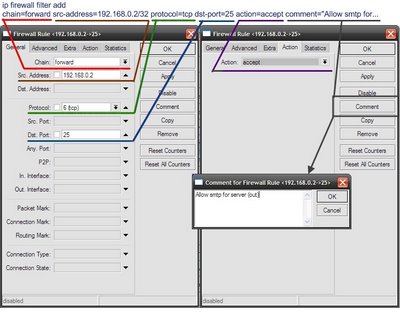

Atļaujam izejošus savienojumus no IP adreses 192.168.0.2 pie jebkuriem adresēm uz 25 porta, izmantojot TCP protokolu.

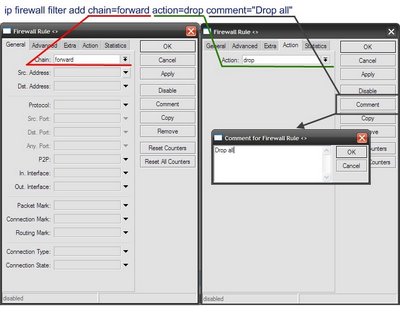

Beigās aizslēgam visu citu, kas iepriekš nebija atļauts.

Solis 5. Ienākošie.

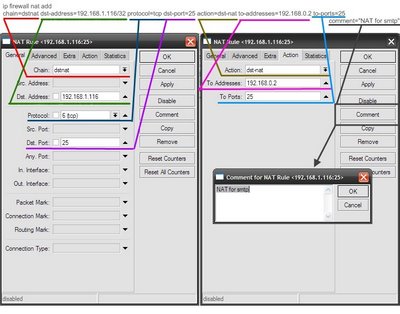

Galvenajā izvēlnē izvēlamies sadaļu “ip”, tajā apakšpunkts “firewall”, parādītajā logā izvēlamies cilni “NAT”. Lai pievienotu jaunu grafiku uzspiedām plusi.

Novirzām visus savienojumus, kuri ienāk uz ārējo adresi 192.168.1.116 izmantojot TCP protokolu, 25 portu uz lokālo adresi 192.168.0.2 uz 25 portu.

Pēc tāda paša principa tiek veidoti visi pārējie noteikumi.

No augstāk aprakstītajā ir redzami, ka jebkuru darbību var veikt vismaz ar diviem variantiem, sarunāties ar MikroTik-u ar teksta komandas palīdzību vai ar peli grafikas interfeisā. Gan vienai, gan otrai metodei ir savi plusi un mīnusi.

Konsole strādā arī ar ļoti vājam kanālam, grafiskais apvalks vispār pirms darba sākumā lejupladē interfeisa moduļi sev, un tad darbības procesā veido lielu trafiku.

Ar konsoli ir grūtāk strādāt, bet kad jūs sapratīsiet komandas un darba principu, kļūst ne tik svarīgi kāds interfeiss ir izmantots konfigurēšanai.